安全なDevOpsを実現する3つの重要なステップ

コントラストブログを購読する

私たちのブログを購読することで、最新のappsecニュースをすべて把握し、ベストプラクティスを開発できます。また、最新のコントラスト製品ニュースとエキサイティングなアプリケーションセキュリティイベントについても通知されます。

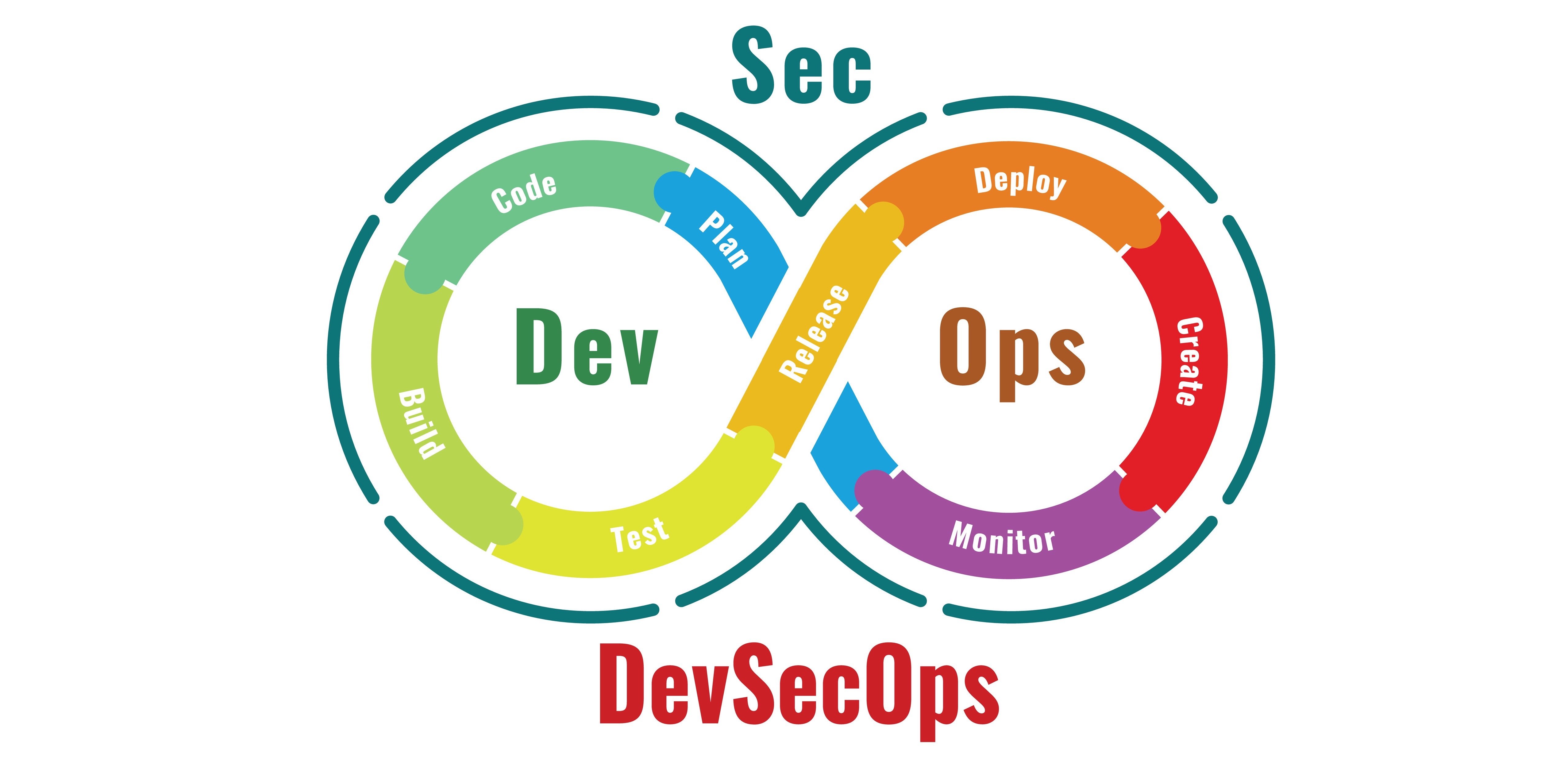

ガートナー社の新しいレポート「安全なDevOpsを実現する3つの重要なステップ」によると2022年に30%だったDevSecOpsが、2027年には85%の製品開発チームに組み込まれると発表されました。

これからDevSecOpsを目指している企業にとっての問題:

現状のままでは、規制、コンプライアンス、セキュリティ要件に対応しながら、DevOpsのセキュリティ対応を実施しなければなりません。

製品開発チームは安全なコードを迅速に公開し、顧客への付加価値と開発スピードの向上を図っている。と報告書の著者は言っています。しかし、継続的インテグレーション/継続的デリバリー(CI/CD)にセキュリティが組み込まれていなければ、こうしたチームは「ボトルネックや待機状態に陥り、開発スピードやセキュリティ向上を阻害する」と、ガートナーのアナリストであるDaniel Betts, Manjunath Bhat, Hassan Ennaciri およびChris Saunderson氏は指摘しています。

セキュリティチームを開発者やI&Oチームから隔離した結果: セキュリティ対応がリリースまでのプロセスの一部として実行されない。むしろ、セキュリティーが障害となり、「後で解決すべき問題」になってしまう、と彼らは報告しています。「従来のアプリケーション・セキュリティテストのアプローチでは、時間がかかってしまいセキュリティおよびコンプライアンステストの結果に対応するための課題も生じています。

「セキュリティが開発バックログに組み込むべき要件として扱われない場合、I&Oリーダーがアプリケーションをホスティングするインフラや環境がスピードを犠牲にすることなくセキュリティ要件や規制要件を満たすようにすることが難しくなります」と、ガートナー社は断言している。

この報告書によるとDevOpsをセキュリティ対応するには、文化、プラクティス、ツールを変革する必要があると指摘しています。:

以下は、報告書に記載された詳細の一部である:

ガートナー社は、サイバーセキュリティのスキル不足に手を焼くのではなく製品開発チームが社内の優秀な人材をセキュリティ担当として活用することを推奨しています。「セキュリティに関心のある開発者を選任しセキュリティ担当になって頂けるよう奨励して下さい」と、ガートナー社は助言しています。

セキュリティ担当者の人選: 「セキュリティ担当者は、セキュリティのベストプラクティスとセキュアコーディングの価値について開発者と協力することに熱心なコミュニケーターであり、リーダーでなければならない。

最低限、以下のような基本的スキルが必須となります。:

トレーニング: トレーニング ガートナー社は、セキュリティ管理担当の候補者をコンピューターのセキュリティートレーニングに参加させるだけでなく、研修生がセキュリティートレーニングに参加できるようにすることを提案してください。トレーニング教材を作成する際にI&Oリーダーはコンピューターのセキュリティートレーニングを提供するだけでなく、開発者が実際に遭遇するジレンマについてディスカッションの場を持ってください。また、「ベルト」プログラムなど、トレーニングの節目やスキルの上達を評価するプログラムを実施し、上達を評価することで、セキュリティチャンピオンを黒帯レベルへ引き上げてください。

プラグイン: プラグイン 「リーダーは、セキュリティ管理者と協力して、コーチングプログラムの相互の価値(セキュリティチームに対する要求低減、DevOps対応チームにおけるセキュリティプラクティスに関する知識の向上、リスクの増加を伴わないスピード向上など)を実証する必要があります。

ガートナー社は、まず開発プロセスや DevOps プロセスに関する知識を持つセキュリティチームのメンバであるセキュリティブローカーを選定し、セキュリティ管理者と連携することから始めることを推奨しています。セキュリティブローカーは、セキュリティがセキュリティ管理者のフルタイムの仕事になるのを防ぐ、深い専門知識を備えたコンサルタントとして機能しなければなりません。

セキュリティ管理者とセキュリティーブローカーは定期的に、例えば毎週協力し合うべきである。

セキュリティ管理者プログラム作成のヒントについては、レポートをご覧ください。

ガートナー社は、DevOpsをセキュリティ対応するために不可欠な 2 番目のステップは、SDLC 全体を通してセキュリティを統合することであると述べています。これはセキュリティを左側にシフトすること、つまり脅威モデリング、コードレビュー、セキュリティ自動化、脆弱性スキャンによって、時間とリソースを節約するために、製品のライフサイクルのできるだけ早い段階でセキュリティ問題とテストに対処すること、そして自動化ツールによって攻撃対象領域を継続的に監視するために、コードがリリースされた後にセキュリティを右側にシフトすることの両方を提言しています。

ガートナー社は「予防、検出、修正」という管理理論の利用を推奨しています。 「予防に重点を置きすぎると、プロジェクトが遅くなるり、コストもかかり、さらに全てを把握する事ができない事は分かっています。また、セキュリティテストをすり抜けたものに対処するための検知および修正機能にも投資しなければななりません。」

下図は、セキュリティガバナンスを自動化するための「シフトレフト」アプローチと「シフトライト」アプローチに関するガートナー社の見解を示しています。

Contrast Securityの共同設立者でCTOのJeff Williamsは、これまでこの問題を深く調査してきた。Forbes Technology Council誌に寄稿した彼は、どのような場合にシフトレフトが意味を持ち、どのような場合にシフトライトが意味を持つのかについてのニュアンスを述べた。 Williamsはまた、シフトレフトとシフトライトの両方の長所を取り入れた新しいコンセプトの5原則を発表した。

「やみくもにシフトレフトしたり、やみくもにシフトするのではなく、企業は適切にシフトすべきだ」とWilliamsは述べている。 1つの重要な要素は、セキュリティテストを実際に悪用可能な脆弱性を正確に特定するために、十分なコンテキストつまりアプリケーションやAPIが実際にどのように機能しているか、詳細が分かる場合にのみセキュリティテストを実施することです。」

最後にガートナー社は3つ目の重要なステップは、セキュリティおよびリスク評価ツールをDevOpsワークフローと統合することであると述べている: 言い換えれば開発者をDevOpsワークフローから引き離したり、信頼できるツールから引き離したりして、摩擦を生じさせないことだ。その代わりに可能な限り、最新のセキュリティツールやリスク評価ツールを、既に使用しているワークフローやツールに統合します。

「I&Oリーダーが、セキュリティをDevOpsに統合する際、既存の様々なセキュリティツールを使用すること」をこのレポートでは推奨しています。「しかし、そのスピードと頻度はツールの種類によって大きく異なります。さらにツールチェーンのギャップに対処するために新しいツールを導入し自動化しなければなりません。I&Oリーダーは、DevOpsツールチェーン全体にセキュリティを適切に統合するため様々な自動化ツールを活用しなければなりません。」

下図は、DevOps の10の各フェーズで組み込むべき主要なセキュリティツールとプロセスを示しています。

このガートナー社のレポートは、2022年にガートナー社が950社以上の顧客からヒアリングしたDevSecOpsのAppSecに関する情報に基づいています。 「DevOps」という用語は、2021年7月から2022年7月までの間にIT運用において顧客から最も問い合わせの多かったトピックのトップ5に常に入っており、2017年から2022年にかけてはGartner.comで最も検索された用語のトップ5に入っています。

より詳しい情報はこちらのサイトをご覧ください。 Gartner® Report: 3 Essential Steps to Enable Security in DevOps

Read more:

ガートナー社、DevOpsでセキュリティを実現するための3つの必須ステップ、ダニエル・ベッツ、マンジュナス・バット、ハッサン・エナシリ、クリス・ソーンダーソン著、2023年3月1日

ガートナー社は、米国およびその他の国におけるガートナー社および/またはその関連会社の登録商標およびサービスマークであり、許可を得て使用しています。

私たちのブログを購読することで、最新のappsecニュースをすべて把握し、ベストプラクティスを開発できます。また、最新のコントラスト製品ニュースとエキサイティングなアプリケーションセキュリティイベントについても通知されます。