Contrastが提唱するADR(アプリケーションにおける検知と対応)とは?

コントラストブログを購読する

私たちのブログを購読することで、最新のappsecニュースをすべて把握し、ベストプラクティスを開発できます。また、最新のコントラスト製品ニュースとエキサイティングなアプリケーションセキュリティイベントについても通知されます。

Contrast Securityは、8月6日、ADR(アプリケーションにおける検知と対応)と呼ぶ新たなセキュリティ技術を発表した。ADRは、アプリケーションセキュリティ(AppSec)において、アプリケーション層の攻撃に対して脆弱になっている重大なギャップを埋めることを目的とする。

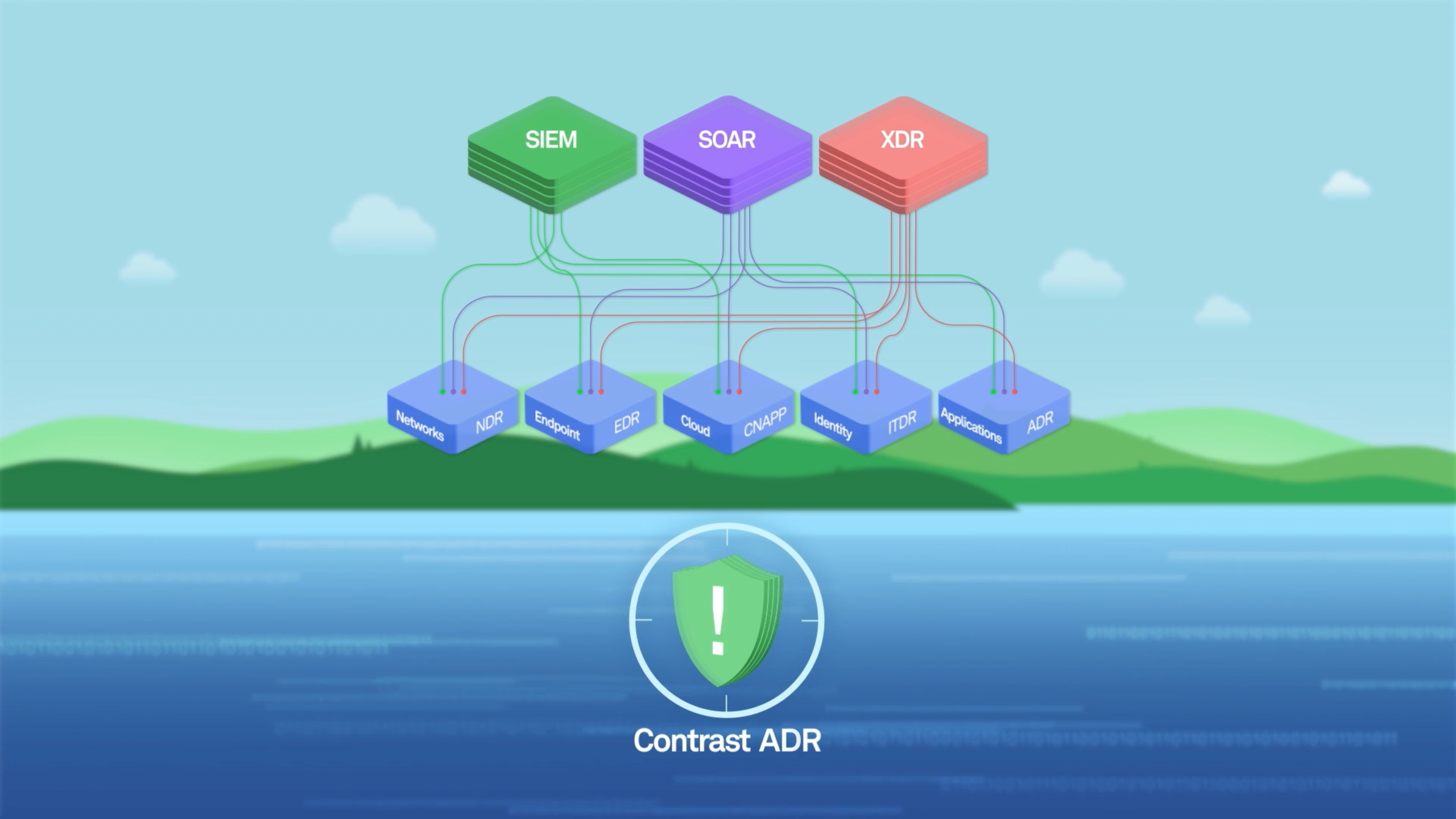

エンドポイント、クラウド、ID、ネットワークなどをカバーする従来の検知・対応の技術では、アプリケーション層の攻撃の検知・対応が難しいためにギャップがある。実際、このような従来の技術では、多くの場合、本番環境のコードにおける脅威や脆弱性を認識することすらできず、対応できないという課題がある。

これらの問題については、新しいホワイトペーパー、「The Case for Application Detection and Response (ADR)」で詳しく解説しているので、ご覧になってほしい(PDF)。

アプリケーション層は、ソフトウェアアプリケーションやAPIを実行する場所である。ビジネスがソフトウェアに依存すればするほど、アプリケーション層の重要性は高くなる。これは、デジタルトランスフォーメーションのように、ビジネス戦略がソフトウェアの革新やAPIを通じて連携しているような場合は、なおさらだ。

アプリケーション層はまた、非常に脆弱なポイントでもある。悪意のある攻撃者は、アプリケーション層を攻撃することでビジネスを混乱させるだけでなく、この層を通過する豊富なデータストリームにアクセスすることも可能だ。これらのデータには、財務、医療、政府、社会生活に関するものが含まれる。このような理由から、アプリケーション層への攻撃は非常に一般的であり、2024年のVerizon Data Breach Investigations Reportでは、WebアプリケーションとAPIの侵害が攻撃ベクトルの上位3つに入っている。

アプリケーション層は、重大なリスクの原因であるにもかかわらず、防御が困難であることが分かっている。その理由の一つは、現代のアプリケーションは、特にアジャイル開発や継続的インテグレーション/継続的デプロイ(CI/CD)を行う組織において、動的で相互接続されているからだ。ほとんどのアプリケーションセキュリティ対策は開発者に委ねられており、開発段階で脆弱性を修正している。しかし、コードが本番環境で実行されると、ゼロデイ攻撃やその他多くの隠れた脆弱性は、WAF(Webアプリケーションファイアウォール)やXDR(拡張検知・対応)などの従来のSecOps(セキュリティ運用 )ツールでは、ほとんど検知できない。

ADRというアプローチでは、アプリケーションやAPIにエージェントを組み込むことで、アプリケーション層におけるこれらのセキュリティ上の欠陥に対処できる。この内部からの監視により、ADRは脅威をリアルタイムで保護、検知、対応できる。そして、ソフトウェアスタック全体のセキュリティ状況を継続的に可視化することができる。ADRによって、セキュリティインシデントの発生を示す異常が特定され、このような脅威を軽減するアクションが自動的に行われる。また、セキュリティオペレーションセンター(SOC)や開発部門に、インシデントの詳細な情報や対応策を含むデータも提供される。この機能により、SOCアナリストは、アプリケーション層における脅威に対して、より迅速かつ効果的に対応できる。

安全でないデシリアライズのインシデントを例に、既存のアプリケーションセキュリティ対策の欠陥と、アプリケーション層を防御するためのADRの可能性を見てみよう。ある企業のWebアプリケーションが、ブラウザ内のJavaScriptユーザインターフェイスとデータを交換しているとしよう。このアプリケーションを開発した開発者は、一般的なコーディングパターンに従い、ブラウザ内のデータオブジェクトをバイトストリームに「シリアライズ」し、Webアプリケーション内でオブジェクトに「デシリアライズ」する処理を実装した。しかし、開発者は、この処理によって安全でないデシリアライズの重大な脆弱性を意図せずに導入してしまったことに気づかなかった。

通常の静的アプリケーションセキュリティテスト(SAST)と動的アプリケーションセキュリティテスト(DAST)では、この問題は見落とされた。その結果、悪意のある攻撃者が、サーバ上で任意のコードを実行するように設計されたペイロードを含む悪意のあるシリアライズオブジェクトを使って、シリアライズの脆弱性を悪用することが可能になった。この攻撃ベクトルを利用することで、攻撃者はサーバを乗っ取ることができるのだ。

WAFでは、シリアライズされたオブジェクト中身を見ることができず、悪意のあるペイロードと正規のユーザからの通常のトラフィックを区別できないため、攻撃がアプリケーションに到達するのを阻止できない。また、企業が導入しているEDR(エンドポイントにおける検知と対応)、XDR(拡張検知・対応)、SIEM(セキュリティ情報イベント管理)、CNAPP(クラウドネイティブアプリケーション保護プラットフォーム)などのソリューションでも、エンドポイントやネットワーク、ログを監視して既知の攻撃パターンや異常を検出することに重点を置いているため、この攻撃を見逃してしまう。

一方、ADRプラットフォームは、アプリケーションスタック全体をリアルタイムで継続的に監視できるため、安全でないデシリアライズの脆弱性が悪用されていることを検出できる。システムで、完全なHTTPリクエストの詳細を含む詳細なインシデントレポートが生成される。レポートには、ペイロードに加えて、実行中のコードから直接キャプチャされたデシリアラズ操作のスタックトレースが含まれる。また、攻撃されているルートのセキュリティコンテキストを表すコンテキスト図もある。SOCアナリストは、この情報に基づいて迅速に行動し、例えば、SOAR(セキュリティのオーケストレーションと自動化による対応)ソリューションからインシデント対応ワークフローを始めたり、攻撃に対処するために必要なすべての情報を提供することでインシデント対応担当にタスクを割り当てることができるのだ。

アプリケーション層は攻撃に対して脆弱であり、既存の対策では十分に保護できない。ADRは、本番環境で実行されているコードを監視し、異常や脅威を特定して、迅速なインシデント対応のためにSOC担当に詳細なアラートを送信するという、内側から外側へという新しいアプローチを活用したセキュリティ対策だ。

詳細については、ホワイトペーパー「The Case for Application Detection and Response (ADR)」(PDF)を読んでほしい。

関連記事/サイト:

私たちのブログを購読することで、最新のappsecニュースをすべて把握し、ベストプラクティスを開発できます。また、最新のコントラスト製品ニュースとエキサイティングなアプリケーションセキュリティイベントについても通知されます。