ADRの検知層と対応層について理解する

コントラストブログを購読する

私たちのブログを購読することで、最新のappsecニュースをすべて把握し、ベストプラクティスを開発できます。また、最新のコントラスト製品ニュースとエキサイティングなアプリケーションセキュリティイベントについても通知されます。

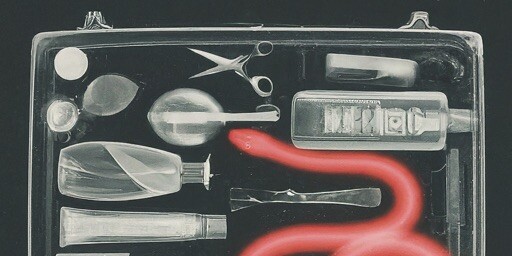

空港のセキュリティは、サイバーセキュリティによく似ている。どちらも貴重な資産を保護するための煩雑なプロセスであり、「検知と対応」が不可欠だ。空港でもサイバーセキュリティでも、外壁の内側に侵入してくる脅威を「検知」するというアプローチがとられる。例えば、空港では手荷物をX線検査して脅威を見つけ、サイバーセキュリティでは本番環境のアプリケーションコードでゼロデイ脆弱性を見つける。そして、脅威に「対応」する。空港では荷物から禁止されているものを取り除き、サイバーセキュリティでは危険な関数を信頼境界で囲んでWebアプリケーションの脆弱性の悪用をブロックしたりする。

「検知と対応」は、多層的なサイバー防御において重要な要素だ。 この記事では、それがどのように機能し、セキュリティ体制に貢献するかについて説明する。特に、Contrast SecurityのADR(アプリケーションにおける検知と対応)に焦点を当てる。

Contrast ADRで、アプリケーションとAPIにセキュリティ機能を組み込むことで、脅威をリアルタイムで検知して保護し、対応できる。これにより、他の「検知と対応」ソリューションが残した重大なアプリケーションセキュリティの空白を埋めることができる。Contrast ADRは、ソフトウェアスタック全体のセキュリティ動作を継続的に可視化し、セキュリティインシデントを示す異常を特定する。そして、脅威を軽減するためのアクションを自動的に実行し、運用担当と開発担当にインシデントの詳細情報や対応策を含むデータを提供する。

検知の制御層は、起こりうるサイバー脅威と攻撃の証拠を発見し、分析することにある。空港では、X線装置、爆発物探知犬、そして保安担当者によって検知が行われる。脅威を空港の敷地外に遠ざけるには遅すぎるが、飛行機に脅威を持ち込まないようするにはまだ間に合う。Contrast ADRも同様にアプリケーション層で動作し、本番環境のソフトウェアを継続的に監視することで検知を行う。Contrast ADRは、ソフトウェア攻撃だけでなくゼロデイ攻撃やコード内の異常の兆候も常に探し出す。 and other anomalies in the code.

検知の制御層は、大量のデータを解析して、侵害の兆候やその他の悪意のあるイベントを特定する。例えば、広く悪用されたCVE-2023-34362 MOVEit脆弱性の背後にあるSQLインジェクション(SQLi)攻撃は、信頼できないデータがデータベース関数に渡されたときに明らかになる。

Contrastは、攻撃者が悪意のあるSQLiを作成するために使用するSQLコマンドなど、強力で危険な関数にセキュリティチェックを自動的に導入することで、SQLiなどのアプリケーションセキュリティの問題の根本原因に対処する。Contrast ADRは、信頼できないデータがアプリケーション内のどこにあっても、単純にタグ付けして追跡するという革新的なアプローチを採用している。また、Contrast ADRの検知層は、その過程でそのデータに対して発生する全ての検証とエスケープも追跡する。そして、安全でないデータがデータベースに書き込まれる時はいつでも、それがSQLiの問題かどうかが分かる。なぜなら、ADRの検知によって、脆弱性とコンテキスト化された詳細の両方が報告されるからだ。

具体的には、Contrast ADRはWebアプリケーションに対する攻撃を正確なコード行まで特定する。Contrast ADRでは、攻撃されているコード行を知ることができる。これは、WAF(Webアプリケーションファイアウォール)では不可能な特性だ。WAFや外部スキャナとは異なり、Contrast ADRは実行中のアプリケーションにセキュリティ保護を組み込むことで、アプリケーションを内部から検査して保護する。

空港の保安検査で乗客のコートに隠されたカッターナイフが見つかると、それはX線検査で映し出される。これがセキュリティプロセスの「検知」の部分だ。「対応」の部分は、保安担当がその乗客を拘束し、ナイフを没取するときを指す。同様に、Contrast ADRも本番環境のコードに潜むゼロデイなどの脅威を検知した場合に、「乗客を拘束」することになる。それは、組織がContrast ADRをどのように使用するかによるのだが、セキュリティオペレーションセンター(SOC)のアナリストに脅威に関する情報を転送したり、自動ブロックしたりすることで、対応する。ADRでブロックするように設定されているかどうかにかかわらず、SOCアナリストは脅威シグネチャを調べることでアラートを充実させることができる。

ADRの導入は組織によって異なるため、1つの対応パターンが標準となることはない。ユーザは、自らの要件と優先順位に基づいてADRを設定することができる。例えば、脅威シグネチャのアラートプロセスは、アナリストの手動タスクを軽減することを目的として、自動化されることがよくあるだろう。

対応層には、インシデント管理、脅威分析、脅威緩和、報告などの機能が含まれる。場合によっては、SOAR(セキュリティのオーケストレーションと自動化による対応)プラットフォームを利用して、対応層におけるインシデント対応のワークフローが開始されることがある。

このプロセスは、「プレイブック」と呼ばれることもあり、法務部への連絡など、社内外のコミュニケーションを含む場合がある。

「対応」では、複数のツールが連携して動作することがある。例えば、Contrast ADRはセキュリティイベントにフラグを立て、攻撃者の侵入の拡大の動きをさらに監視するために、XDR(拡張型の検知と対応)やSIEMプラットフォームにアラートを送信することができる。また、「対応」には攻撃のブロックも含まれる場合がある。

また、「対応」には攻撃のブロックも含まれる場合がある。Contrast ADRは、自身のパフォーマンスに関するレポートも提供する。例えば、平均対応/修復時間(MTTR)を測定し、その時間が指定されたサービスレベル契約(SLA)を満たしているかどうかを示す。

検知層と対応層は、強力なサイバーセキュリティ体制を維持するために不可欠だ。空港におけるX線検査機と運輸保安庁(TSA)の手続きが綿密に連携しているように、検知と対応は、デジタル資産を脅威から守るための不可欠な処理手順だ。「検知」で脅威を見つけ、「対応」で脅威に対処する。一体となって機能するのだ。

実際、検知されていない脅威に対応することはできない。これは、アプリケーション層では特に重要である。アプリケーション層は、ほとんどのセキュリティツールで検知も対応もするように設定されていない。

Contrast ADRにより、セキュリティ担当は本番環境で稼働するソフトウェアに対する脅威を軽減できるのだ。

関連記事/サイト:

私たちのブログを購読することで、最新のappsecニュースをすべて把握し、ベストプラクティスを開発できます。また、最新のコントラスト製品ニュースとエキサイティングなアプリケーションセキュリティイベントについても通知されます。