Contrast Security Runtime Security Platform の Contrast’s Application Detection and Response (ADR) の基盤となるエンジンは、2024年9月中に約55,800件のサイバーセキュリティ攻撃をブロックした。

以下は、その内訳だ。これには、1) 驚くほどの頻度で発生するものの、影響は取るに足らない攻撃タイプ(厄介ではあるが、簡単に撃退できる)、例えばクロスサイトスクリプティング (XSS) やボットなどが含まれる。また、2) 検出とブロックが極めて困難な、数は少ないものの厄介な攻撃(特に、Contrast Application Detection and Responseのように本番環境のアプリケーションへの攻撃をブロックしない旧式のツールを使用している場合は特に)も含まれる。このタイプには、例えばあらゆる種類のインジェクション攻撃が含まれる。

その後に、これらの厄介な攻撃の一つ、つまり、フロッピーディスクと同じくらい古くからある、静かで微妙な攻撃に焦点を当てる。これらの攻撃は、アプリケーションコードの中を走り回り、ほとんどノイズを出さず、痕跡をほとんど、あるいは全く残さないため、検出が困難だ。ADR のような高度な技術(脆弱なコードに対する悪用を試みるのを嗅ぎつけ、ブロックするように設定できる)がなければ、発見することはほぼ不可能だろう。

今月のスポットライト:パストラバーサル。これは偵察を行うための正当な手段だが、リモートコード実行 (RCE) やランサムウェアにつながる可能性のある攻撃にも使用できる。

まずは、全体的な数字から見ていこう。

2024年9月に Contrast Runtime Security によってブロックされた攻撃

スポットライト:パストラバーサル

その重要性にもかかわらず、パストラバーサルは必ずしも十分な注目を集めているわけではない。Contrastは9月に4,213件の試みを阻止した。これは、件数としては大きな攻撃ではないが、深刻な結果をもたらす可能性のある、大きな影響を与える可能性を秘めた攻撃だ。

パストラバーサルとは何か、どのように機能するのか、そしてどのようなリスクをもたらすのかを見ていこう。

パストラバーサル(ディレクトリ・トラバーサルとも呼ばれる)とは、攻撃者が意図された Web ルート外のファイルやディレクトリにアクセスすることを可能にする脆弱性だ。これは多くの場合、ディレクトリ構造の上位にあるファイルにアクセスすることを意味するが、パストラバーサルは、アクセス制御によって保護されるべき Web ルート内の場所にアクセスするためにも使用できることを理解することが重要だ。

アプリケーションがファイルパスを処理する方法の脆弱性を悪用することで、攻撃者は本来見るべきではないファイルを取得するためのリクエストを作成することができる。これには、次のような機密情報が含まれる可能性がある。

- 構成ファイル:データベースの認証情報、API キー、その他の機密設定が含まれている可能性がある。

- アプリケーションコード:ソースコードを公開すると、攻撃者が悪用する他の脆弱性を見つけるのに役立つ可能性がある。

- ユーザーデータ:攻撃者は、個人情報や財務記録など、ユーザーの個人情報にアクセスする可能性がある。

- システムファイル:場合によっては、攻撃者が重要なオペレーティングシステムファイルにアクセスできる可能性もある。

したがって、パストラバーサルは、単に Web ルートから「脱出する」ことではなく、サーバーのファイルシステム内のファイルアクセスに対する制限を回避することだ。

パストラバーサルとは

パストラバーサルとは、その核心において、サーバーのファイルシステム内のファイルアクセスに対する制限を回避することだ。この Web セキュリティの脆弱性により、攻撃者は Web サーバーのファイルシステムを操作し、ナビゲートすることができる。通常、ユーザーが Web アプリケーションと対話する場合、事前に定義されたディレクトリ(通常は Web サイトのルート)に制限される。

パストラバーサルは、攻撃者が ../ シーケンス(ドット-ドット-スラッシュ)、URL エンコーディング、nullバイトインジェクションなどの手法を使用してファイルパスを操作することで、そのディレクトリから移動することに成功した場合に発生する。例えば、ユーザーがサーバーに保存されている画像を取得できる Web アプリケーションを考えてみよう。アプリケーションは、画像にアクセスするために「/images/picture.jpg」のようなファイルパスを使用するかもしれない。パストラバーサルの脆弱性があると、攻撃者はファイルパスを「../../../etc/passwd」のように操作し、サーバーを騙して意図したディレクトリ以外の場所から機密ファイルを取得させることができる。

パストラバーサルはどのように悪用されるのか?

パストラバーサルが攻撃の唯一の問題であることは稀だ。むしろ、それは多くの場合、より大きな悪用される攻撃チェーンの一部だ。攻撃者は、機密データにアクセスしたり、システムを不正に制御したりするためのエントリポイントとしてパストラバーサルを使用する。この脆弱性は、多くの場合、次のようなより深刻な悪用への道を開く。

- データの抜き取り、破損、またはランサムウェア攻撃:攻撃者がファイルシステムにアクセスすると、ランサムウェアなどの悪意のあるコードを仕込むことができる。ランサムウェアは、ファイルを抜き取ったり、破損したり、暗号化したりして、その解放と引き換えに身代金を要求する。

- リモートコード実行 (RCE):パス・トラバーサルを悪用することで、攻撃者は公開されることを意図していなかったファイルにアクセスし、サーバー上で悪意のあるコードを実行できる可能性がある。

- Denial of service(DoS):攻撃者は、パストラバーサルを使用して、重要なシステムファイル、構成ファイル、またはユーザーデータを削除または上書きし、アプリケーションまたはサーバー全体をクラッシュさせる可能性がある。

- 権限昇格:サーバーが SSH キーを予測可能な場所に保存している場合、攻撃者はパストラバーサルを使用してそれらを取得する可能性がある。これにより、より高い権限でサーバーに SSH アクセスできるようになる可能性がある。

言い換えれば、パストラバーサルの脆弱性は、多くの場合、より大きな攻撃を開始するための足がかりとなる。多くの侵害レポートでは、パストラバーサルが明示的に引用されていない場合があることに注意が必要だ。これは、そのようなレポートが攻撃検出した最終的な結果(データの盗難やマルウェアのインストールなど)に焦点を当てる傾向があるためだ。

パストラバーサルの検出における課題

パストラバーサルの検出は難しい場合がある。 Web application firewalls (WAFs) は、このような攻撃をブロックするように設計されているが、疑わしいリクエストをすべてフラグ付けするため、多くのノイズが発生する。例えば、リクエストに ../ が含まれているのを見るだけで、WAF アラートがトリガーされる可能性がある。しかし、これは必ずしも実際の攻撃が発生していることを意味するわけではない。これらのアラートは誤検知である可能性がある。WAF だけが防御の手段であってはならない。真のアプリケーション防御の深さを実現するために、WAF で ADR を使用する方法を読んでみよう。

A WAF shouldn’t be your only line of defense.

Read how to use ADR with your WAF for true application defense in depth.

ADR システムは、悪意のあるリクエストが実際に不正アクセスにつながるかどうかを追跡することで、より優れた可視性を提供できる。WAF は攻撃の試みを検出するかもしれないが、ADR システムは攻撃がファイルシステムに到達して真の脅威をもたらしたかどうかを判断できる。

パストラバーサルの欠陥を悪用した最近の攻撃

パストラバーサルは、最近のいくつかの注目度の高い侵害において重要な役割を果たしてきた。 2021年には、Accellion File Transfer Appliance の脆弱性により、攻撃者は投資銀行の Morgan Stanley やカリフォルニア大学バークレー校などの組織から機密データを盗むことができた。

さらに最近では、2023年7月の MOVEit ファイル転送ソフトウェアのサイバー攻撃とデータ侵害が発生し、BBC、エアリンガス、ブリティッシュ・エアウェイズ、英国の大手給与プロバイダーである Zellis などが被害を受けた。その被害額は、企業全体で120億ドルを超えると推定されている。

MOVEit 侵害の主な脆弱性は SQL インジェクションの欠陥だったが、攻撃者はパストラバーサルを利用して MOVEit Transfer サーバーへのアクセスをさらに拡大し、データを盗んだ。

MOVEit の事件は、パストラバーサルが、最初の侵害の影響を拡大する危険な二次攻撃ベクトルとなりうることを浮き彫りにしている。

これらの例は、レポートで常に明示的に言及されているわけではないとしても、パストラバーサルの深刻さを示している。公表されている事件の相対的な少なさは、アプリケーションセキュリティ(AppSec)におけるその重要性を軽視すべきではない。実際、National Vulnerability Database(NVD)によると、今日の一般的なソフトウェアには、5,200 件を超える既知のディレクトリおよびパストラバーサルの脆弱性がある。

ADR がパストラバーサルを阻止する方法

パストラバーサルに効果的に対処するには、組織は堅牢な ADR システムを採用する必要がある。前述のように、WAFはパストラバーサル攻撃の初期兆候を検出できるが、攻撃が実際に成功したかどうかを評価できない場合が多い。ここでADRの出番となる。

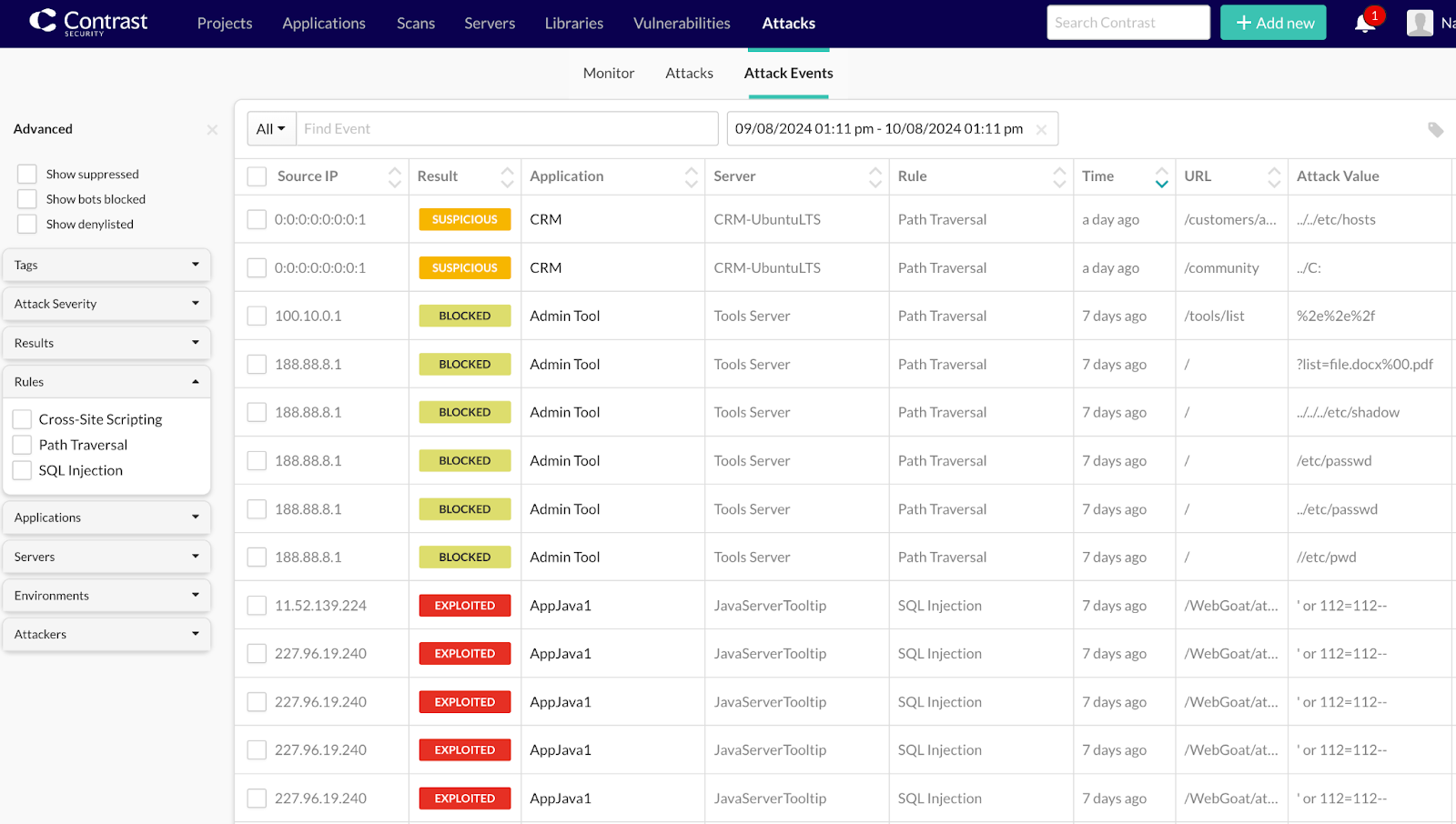

Contrastによるパストラバーサル攻撃のブロック例

上の画像に示すように、ADRはパストラバーサルの試みを検出するだけでなく、それが実際のファイルアクセスやデータ抽出につながったかどうかを判断する。このレベルの可視性は、セキュリティチームが対応の優先順位を付けるのに役立つため、非常に重要だ。誤検知の調査に時間を浪費するのではなく、即座に対応が必要な真の脅威に集中できる。

過検知+誤検知=実際のコスト

さらに、ADRは、アプリケーションまたはファイルシステムのどの部分が攻撃者によって最も頻繁に標的にされているかについての洞察を提供する。この情報は、セキュリティチームが防御の弱点と、全体的なセキュリティ体制を強化するためにどこに注力すべきかを理解するのに役立つ。

結論

パストラバーサルは、侵害レポートの最前線に常に登場するわけではないかもしれないが、ランサムウェア攻撃やリモートコード実行(RCE)などのより重大な悪用の出発点となることが多い。組織は、アプリケーション検出および対応システムなど、パストラバーサルの試みを効果的に検出、分析、対応するための適切なツールを導入していることを確認する必要がある。

サイバーセキュリティの状況が進化し続ける中、パストラバーサルのような脆弱性を理解することは、機密データを保護し、強力なセキュリティ体制を維持するためにますます重要になる。常に最新の情報を入手し、積極的に対策を講じることで、組織はこの種の攻撃の被害に遭うリスクを軽減できる。

Get a Demo

Read more: